23. Januar 2026 von Christian Schulz

European Sovereign Cloud

Warum die Nuvibit Terraform Collection klassischen AWS-Landing-Zones voraus ist

Bereits im letzten Monat hat adesso eine strategische Partnerschaft mit nuvibit bekanntgegeben. Nuvibit bietet mit der Nuvibit Terraform Collection (NTC) eine Produktlösung, mit der sich eine enterprise‑ready Landing‑Zone‑Plattform auf AWS in sehr kurzer Zeit aufbauen lässt – automatisiert, standardisiert und konsequent „as code".

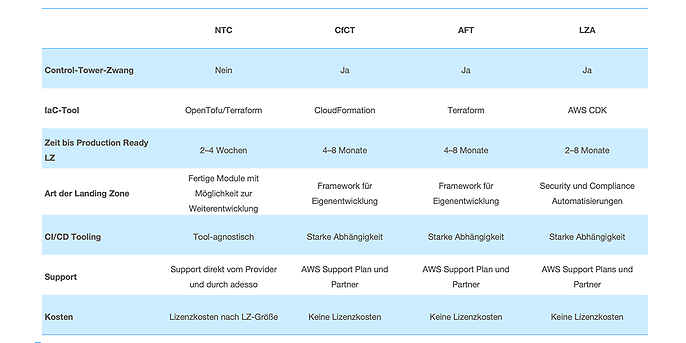

Klassische AWS-Landing-Zone-Ansätze im Vergleich

Ähnliche Versprechen machen auch andere Lösungen im AWS‑Ökosystem:

- AWS Control Tower ist in wenigen Stunden eingerichtet und bildet die Grundlage für ergänzende Lösungen wie Account Factory for Terraform (AFT) oder Customizations for Control Tower (CfCT).

- Der Landing Zone Accelerator (LZA) stellt ebenfalls in kürzester Zeit eine umfassende Landing‑Zone‑Umgebung bereit.

AFT und CfCT sind mächtige Frameworks, mit denen Unternehmen ihre Landing Zones selbst entwickeln, erweitern und betreiben können. LZA wiederum ist eine sehr leistungsfähige Lösung, um komplexe Umgebungen in beeindruckender Geschwindigkeit bereitzustellen. Alle Ansätze haben gemeinsam, dass sie einen hohen Grad an Automatisierung und Standardisierung über Infrastructure as Code bieten – inklusive Account Vending, Baseline‑Konfigurationen und vielem mehr.

Wo sich die Nuvibit Terraform Collection fundamental unterscheidet

Der entscheidende Unterschied der Nuvibit Terraform Collection zeigt sich bereits im Fundament: Sie verzichtet bewusst auf den AWS Control Tower als zentrales Element. Stattdessen sind die damit assoziierten Fähigkeiten modular umgesetzt.

Einige Beispiele:

- CloudTrail: Ein zentraler Audit-Trail ist unbestritten sinnvoll, benötigt aber keinen Control-Tower-Service, um bereitgestellt zu werden.

- Service Control Policies (SCPs): Auch das zentrale Management von Guardrails lässt sich unabhängig vom Control Tower realisieren.

- Account Vending sowie Security- und Compliance-Baselines: Diese Funktionen stellt die NTC als wiederverwendbare, modulare Bausteine bereit.

Diese Features sind in der NTC von Beginn an integriert. Dadurch können sich die Plattform- und DevOps-Teams direkt auf die Teile der Infrastruktur konzentrieren, die wirklich individuelle Anforderungen haben, statt sich zuerst mit den Limitierungen eines zentralen AWS-Services auseinandersetzen zu müssen.

Technische Basis: Offen, flexibel, community-getrieben

Technisch basiert die Nuvibit Terraform Collection auf OpenTofu, einem Fork von Terraform 1.5. Die Lösung ist Open Source und wird von der Community kontinuierlich weiterentwickelt.

Für Kunden bedeutet das:

- Die NTC wird gemeinsam mit einem Versionsverwaltungssystem (VCS) nach Wahl genutzt – beispielsweise GitHub, GitLab oder Bitbucket.

- Platform Engineers arbeiten direkt im eigenen VCS und pflegen dort die Konfigurationen der Plattform. Änderungen bleiben vollständig im Besitz des Kunden.

- Für das Deployment können etablierte CI/CD‑Systeme eingesetzt werden, etwa GitHub Actions, AWS CodePipeline oder Spacelift – je nach Tooling-Strategie des Unternehmens.

Kurz: Die Plattform passt sich an die vorhandene Toolchain an, nicht umgekehrt.

Souveräne AWS Cloud-Lösungen

Mit Nuvibit und adesso

adesso begleitet Behörden, öffentliche Einrichtungen und regulierte Unternehmen auf dem Weg in die AWS European Sovereign Cloud – sicher, compliant und in nur wenigen Wochen statt Monaten. Durch die strategische Partnerschaft mit Nuvibit kombiniert adesso cloud-strategische Beratung, automatisierte Implementierung und Managed-Service-Betrieb, damit eure Cloud-Transformation digital souverän, sicher und effizient gelingt

European Sovereign Cloud: Chancen – und ein Problem für klassische Landing Zones

Mit dem Start der European Sovereign Cloud (ESC) als vierte AWS-Partition erhalten europäische Kunden eine digital souveräne AWS-Cloud. Sie ist insbesondere für öffentliche Auftraggeber und hoch regulierte Branchen attraktiv.

Die Kehrseite der Medaille: Zum Start steht nur ein eingeschränkter Servicekatalog zur Verfügung. Viele spezialisierte Services werden erst später – oder gar nicht – in der ESC verfügbar sein. Das betrifft auch zwei Services, die heute von vielen als „Standard” für Landing-Zone-Plattformen angesehen werden.

- AWS CodePipeline

- Amazon IAM Identity Center

IAM Identity Center in der ESC

Das IAM Identity Center hat sich mittlerweile als De-facto-Standard für die Anbindung an den unternehmensweiten Identity Provider und für ein zentrales Zugriffsmanagement etabliert. Für die ESC ist eine Verfügbarkeit noch in der ersten Jahreshälfte angekündigt (aktuelle Roadmap prüfen).

Bis dahin bleibt ein bewährter Ansatz aus der „Vor‑SSO‑Zeit":

- Zentrale Verwaltung von IAM Usern in einem dedizierten AWS‑Account

- Zugriff auf Ziel‑Accounts über Cross‑Account‑Roles via STS

Das ist zwar erprobt, im Vergleich zum Identity Center jedoch funktional eingeschränkt und administrativ aufwendiger.

CodePipeline in der ESC – eine echte Lücke

Anders als beim Identity Center gibt es derzeit keine konkrete Zusage zur Verfügbarkeit von AWS CodePipeline in der ESC. Gleichzeitig existiert kein gleichwertiger nativer AWS-Ersatzdienst innerhalb der ESC, mit dem sich CodePipeline einfach substituieren ließe.

Das ist besonders für CfCT und AFT problematisch, da beide intensiv auf CodePipeline setzen und den Service als eine ihrer zentralen Schlüsseltechnologien nutzen. Ohne CodePipeline lassen sich diese Lösungen nur eingeschränkt oder gar nicht wie vorgesehen betreiben.

Warum die Nuvibit-Lösung in der ESC einen klaren Vorteil hat

Genau hier spielt die Nuvibit Terraform Collection ihre Stärke aus:

- In der NTC ist AWS CodePipeline nur eine Option, kein fest verdrahtetes Muss.

- CI/CD wird bewusst tool‑agnostisch gedacht.

Stattdessen können – je nach Kundenwunsch und ESC‑Support – alternative Runner und Plattformen eingesetzt werden, zum Beispiel:

- GitHub Actions

- andere CI/CD‑Runner (etwa GitLab CI, Jenkins)

- spezialisierte Plattformen wie Spacelift

Für ESC‑Kunden bedeutet das:

- Landing‑Zone‑Automatisierung ist nicht an die Verfügbarkeit von CodePipeline gekoppelt.

- Die bestehende CI/CD‑Landschaft kann weiter genutzt werden – auch in einer souveränen Cloud-Umgebung.

- Die Plattformarchitektur bleibt zukunftssicher, weil sie sich an neue oder geänderte Services in der ESC anpassen lässt, ohne das Fundament umbauen zu müssen.

Fazit

Klassische Ansätze für Landing Zones wie Control Tower mit AFT/CfCT oder LZA sind zwar leistungsstark, stoßen in der European Sovereign Cloud jedoch schnell an ihre Grenzen, da sie stark von bestimmten AWS-Services wie CodePipeline abhängig sind.

Vergleich von AWS-Landing-Zone-Ansätzen

Wir unterstützen euch!

adesso begleitet Unternehmen von der Strategie bis zum Betrieb moderner AWS Landing Zones – mit tiefem Cloud-Know-how, praxiserprobten Architekturen und passgenauer Unterstützung für die European Sovereign Cloud.