27. Januar 2026 von David D'Alessandro

Die Psychologie hinter Social Engineering

Hinter manchen Cyberangriffen stecken nicht nur rein technikfokussierte Hacker, sondern Personen, die das Unterbewusstsein ausnutzen, um euch zu manipulieren. In diesem Blog-Beitrag zeige ich euch daher, wie Social Engineering funktioniert und warum unser Gehirn die größte Sicherheitslücke darstellt.

Die Gefahr: Was ist Social Engineering?

Laut dem Bundesamt für Sicherheit in der Informationstechnik (BSI) zählt Social Engineering zu den wichtigsten Gefahren für die IT-Sicherheit. Angreifende nutzen diese Methode, um über Mitarbeitende technische Sicherheitsvorkehrungen zu umgehen und in das Unternehmensnetzwerk zu gelangen. Dabei verwenden sie verschiedene Manipulationstechniken über diverse Angriffswege (E-Mail, Telefon, direkter Kontakt), um ihre Ziele zu erreichen.

Doch obwohl das BSI in Baustein ORP.3 gezielte Schulungen für eine ausreichende Security Awareness fordert, bleiben viele Ansätze zu oberflächlich. Manche Schulungen bieten lediglich technische „Checklisten” für Phishing-Mails und ignorieren dabei die psychologische Komplexität von Angriffen über LinkedIn, Telefon oder im direkten Kontakt. Wir brauchen ein Umdenken und sollten in Schulungsprogrammen auch die soziopsychologischen Faktoren berücksichtigen. Ergänzend dazu ist Security Awareness aber nicht alles. Weitere Themenfelder im Bereich der IT-Sicherheit adressiert unsere aktuelle Meta-Studie. Im Folgenden werde ich euch die Mechanismen hinter Social Engineering erläutern.

Security Awareness

Sensibilisierung für Cybersicherheit

In einer digitalisierten Welt sind technische Schutzmaßnahmen allein nicht ausreichend. Cyberangriffe nutzen zunehmend menschliche Schwachstellen, sei es durch Social Engineering, Phishing oder manipulierte Kommunikation. Mit adesso etabliert ihr eine Sicherheitskultur, die weit über Pflichttrainings hinausgeht – für mehr Resilienz, weniger Sicherheitsvorfälle und eine Stärkung eurer gesamten Informationssicherheit.

Die Gründe: Warum fallen wir auf Social Engineering herein?

An dieser Stelle würde ich euch gerne sagen können, welche Persönlichkeit, welches Denkmuster oder welche Arbeitssituation das Hereinfallen auf Social Engineering begünstigt. Leider gibt es nach aktuellem Stand verschiedene Erklärmodelle für die Anfälligkeit, von denen jedoch keines verlässlich validiert und anerkannt wurde.

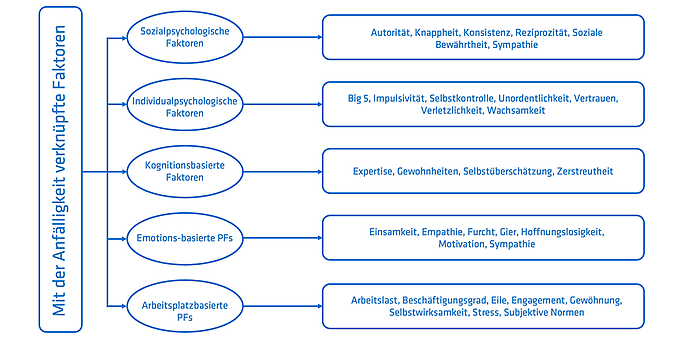

Abbildung 1 ist angelehnt an die gruppierten Persönlichkeitsfaktoren von Longtchi et al. (2024), Abbildung 3 aus ihrem Paper: http://dx.doi.org/10.1109/JPROC.2024.3379855. Die Abbildung zeigt fünf Gruppen verschiedener psychologischer Faktoren, die die Empfänglichkeit gegenüber Social Engineering beeinflussen könnten.

Abbildung 1 zeigt eine umfangreiche, wenn auch nicht abschließende Zusammenfassung potenzieller Faktoren, die Longtchi et al. im Jahr 2024 zusammengetragen haben. Einige dieser Faktoren wurden näher untersucht und es zeigen sich teilweise plausible Zusammenhänge. Für manche Faktoren ist die Lage jedoch aufgrund widersprüchlicher Erkenntnisse unklar. Daher beschränken sich meine Ausführungen auf einige der sozio-psychologischen Faktoren, für die es bereits verlässliche Erkenntnisse gibt.

a. Bewusste und unbewusste Informationsverarbeitung

Bevor ich euch die sozio-psychologischen Faktoren erläutere, ist es wichtig zu wissen, dass unser Gehirn zwei Wege nutzt, um soziale Situationen zu verarbeiten.

- Der erste Weg ist schnell und intuitiv. Auf diesem Weg geschieht die Verarbeitung unbewusst, emotionsgetrieben und ermöglicht eine schnelle Entscheidungsfindung. Dabei werden Daumenregeln angewandt, die durch soziale Prägung in uns entstanden sind. Ein Beispiel für eine solche Regel ist das Prinzip der sozialen Bewährtheit („Wenn alle etwas tun, dann muss es gut sein.“). Die Verwendung einer solchen mentalen Abkürzung verhinderte zumindest in Urzeiten den sozialen Ausschluss aus der Herde und sicherte das Überleben.

- Der zweite Weg ist langsam und rational. Im Vergleich zur unbewussten Verarbeitung erfolgt dieser Prozess aktiv. Wir denken längere Zeit über eine Situation nach, bevor wir handeln. Die Entscheidung ist durchdachter, berücksichtigt mehrere Faktoren und distanziert sich meist von einfachen Lösungen.

Im Alltag helfen uns unterbewusste Regeln, beispielsweise wenn wir uns bei der Auswahl eines Restaurants auf Google-Bewertungen und somit auf die „soziale Bewährtheit“ verlassen. Diese Regeln werden nur dann problematisch, wenn Situationen komplexer sind und durchdachte Lösungen erfordern. Ein Beispiel ist die Auswahl einer App, bei der wir uns auf die Downloadzahlen beschränken. Nur weil Millionen Menschen den „Google Authenticator“ heruntergeladen haben, solltest du es nicht auch tun.

In Bezug auf Social Engineering zeigt die Forschung, dass Opfer anfälliger reagieren, wenn die Situation beiläufig behandelt wird. Der Verdacht auf Social Engineering tritt bei bewusster Verarbeitung häufiger auf. Das Perfide dabei ist jedoch, dass Angreifende durch ihre Techniken versuchen, die erlernten Daumenregeln in uns auszulösen und uns zudem durch emotionale Aufladung in der unterbewussten Verarbeitung halten wollen. Dies erreichen sie, indem sie Zeitdruck, Ängste, Sympathien, Widerstand oder Wut auslösen. Um aus diesem Zustand zu entkommen, müssen wir in eine bewusste Verarbeitung übergehen und lernen, Manipulationsversuche wahrzunehmen. Deshalb möchte ich euch die zwei gängigsten Manipulationstechniken erläutern, damit ihr sie zukünftig erkennt.

Meta-Studie

Security neu gedacht

Unsere Meta-Studie gibt einen komprimierten Überblick darüber, mit welchen Risiken Unternehmen heute konfrontiert werden und wie sie trotz zunehmender Komplexität die Sicherheit und Wettbewerbsfähigkeit ihres Unternehmens sichern. Im Fokus stehen dabei ganzheitliche Sicherheitsstrategien, die von Governance, Risk & Compliance über sichere IT/OT-Architekturen, schnelle Bedrohungserkennung und resiliente Prozesse bis hin zum sicheren Einsatz neuer Technologien reichen.

b. Manipulationstechniken der Täter

Wissenschaftliche Arbeiten zu den Manipulationstechniken des Social Engineering orientieren sich häufig an den sieben Überzeugungsprinzipien von Robert Cialdini. Er hat sie aus dem Fachgebiet der Psychologie abgeleitet und in seinem Buch „Influence: The Psychology of Persuasion“ erläutert. Darin beschreibt er, wie sie als Werkzeuge eingesetzt, erkannt und abgewehrt werden. In meinen Ausführungen beschränke ich mich auf den Einsatz dieser Prinzipien in Phishing-Mails, da dort das Autoritätsprinzip und das Prinzip der sozialen Bewährtheit am häufigsten zum Einsatz kommen. Sie sind jedoch auch auf andere Angriffsmedien (wie etwa LinkedIn) übertragbar.

Autorität

Cialdini leitet das Autoritätsprinzip aus dem Milgram-Experiment ab. In dieser Untersuchung mussten die Teilnehmenden auf Befehl des Versuchsleiters einem anderen Menschen Schaden zufügen, obwohl dies ihrer persönlichen Einstellung widersprach. Die Haupterkenntnis ist, dass rund 60 Prozent der Teilnehmenden den Befehl selbst dann befolgen, wenn sie anderen damit schaden.

Diese Tendenz liegt dem gesellschaftlichen Bild zugrunde, dass Menschen mit einem gewissen Rang viel Erfahrung besitzen und den „richtigen“ Weg kennen. Leider genügen bereits einfache Symbole (Kleidung, Titel), damit wir Menschen als Autorität oder Experten wahrnehmen. Im Arbeitskontext können Titel wie CEO, Doktor oder Senior einen Eindruck von Autorität vermitteln. Daher nutzen Angreifende diesen Umstand und verfassen E-Mails im Namen ranghoher Personen. Diese Form wird als CEO-Fraud (Geschäftsführerbetrug) bezeichnet.

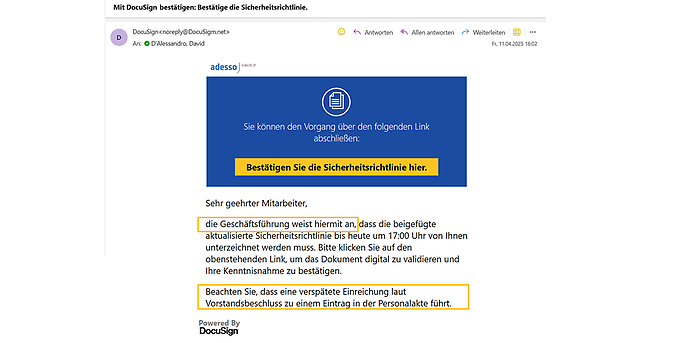

Abbildung 2: Autoritätsbasierte Phishing-Mail

In Abbildung 2 fordert der Angreifer im Namen der Geschäftsführung dazu auf, auf einen Link zu klicken. Bei einem sogenannten Drive-by-Angriff genügt bereits dieses Klicken, um Schadcode herunterzuladen und den Computer zu kompromittieren. Ein CEO-Fraud muss jedoch nicht zwangsläufig als Drive-by-Angriff erfolgen. Manchmal genügt es den Angreifern, wenn die Mitarbeiter Unternehmensdaten preisgeben oder Geld überweisen.

Der beste Weg, um dem CEO-Fraud zu entkommen, ist, die Expertise bzw. die fachliche Kompetenz der Person sowie den Wahrheitsgehalt der Aussagen anzuzweifeln. Ist der Beschluss im Intranet? Hat mein Vorgesetzter davon gehört? Durch diese Technik wird die Aufmerksamkeit von Symbolen wie dem Titel abgelenkt und das Vertrauen in die Person geschwächt. Lasst euch außerdem nicht unter Druck setzen, auch wenn euch ein Gefühl der Dringlichkeit vermittelt wird. Denn leider setzen Angreifende auf die Kombination von Manipulationstechniken. Unter anderem erzeugen sie Druck, indem sie die Zeit für eine Entscheidung künstlich verknappen. In so einem Fall ist es besser, auf Nummer sicher zu gehen, als mehrere Tage durch einen kompromittierten Computer arbeitsunfähig zu sein. Falls ihr Unterstützung bei der Bewertung einer E-Mail benötigt, meldet euch bei der zuständigen Sicherheitsabteilung.

Soziale Bewährtheit

Eine weitere Manipulationstechnik basiert auf dem Prinzip der sozialen Bewährtheit. Sie wurde durch das berühmte Asch-Experiment abgeleitet. In diesem Experiment verglichen Testpersonen die Länge von Linien. Obwohl die Antwort auf die Frage eindeutig war, schlossen sich 75 Prozent der Personen der (bewusst falschen) Meinung einer Gruppe an. Diese Neigung beruht auf unserem Zugehörigkeitsbedürfnis und der Überzeugung, dass eine große Gruppe über mehr Informationen verfügt als wir selbst.

Dieser unterbewusste Mechanismus tritt auf, wenn wir uns in einer unklaren Situation befinden, und er wird verstärkt, wenn wir der Vergleichsgruppe ähneln. Angreifende nutzen dies aus, indem sie vorgeben, dass eine Vielzahl von Kolleginnen und Kollegen eine bestimmte Handlung bereits durchgeführt hat, und vermitteln so ein trügerisches Gefühl von Sicherheit.

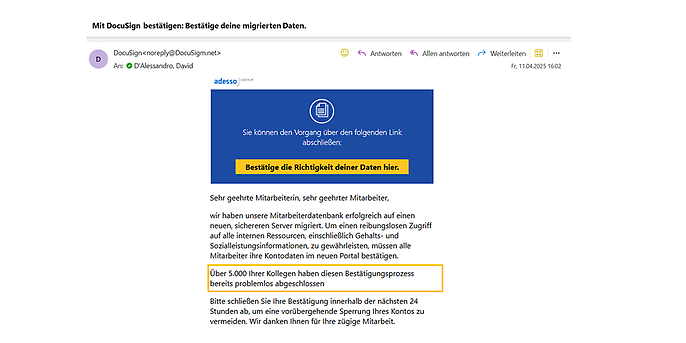

Abbildung 3: Phishing-Mail verweist auf die soziale Bewährtheit

In der dritten Abbildung seht ihr, wie Angreifende in der Beispiel-Mail darauf verweist, dass eine große Zahl der Kollegen einer dringenden Aufforderung nachgekommen ist. Damit wird die Empfängerin oder der Empfänger unter Druck gesetzt und ihm wird vermittelt, dass er ein Abweichler ist. Erwähnenswert ist, dass ein solcher Angriff nicht nur per E-Mail stattfinden kann. Gerade in sozialen Netzwerken wird diese Methode auf ähnliche Weise genutzt. Phishing-Links werden über gefälschte Posts verteilt, ihre Likes werden durch Bots in die Höhe getrieben und manchmal werden Profile von Kollegen gekapert, um durch das Teilen die Glaubwürdigkeit zu erhöhen.

Der beste Weg, um dem Einfluss der sozialen Bewährtheit zu entkommen, ist anzuerkennen, dass es diesen Effekt gibt und dass er euch, wenn auch minimal, beeinflusst. Wie bei autoritätsbasierten Angriffen ist es außerdem hilfreich, die Aussagen kritisch zu prüfen. Hinterfragt, ob die genannten Zahlen plausibel sind oder ob es offizielle Informationen im Intranet gibt, die eine Aussage bestätigen. Im Zweifel gilt hier: Lieber einmal zu viel bei der Sicherheitsabteilung nachfragen, als blind einer gefälschten Mehrheit zu folgen.

Fazit – Welche Erkenntnis ihr hieraus ziehen solltet

Beim Social Engineering werden die Schwächen der unterbewussten Informationsverarbeitung ausgenutzt. Anstatt nach technischen Lücken zu suchen, wenden Angreifende gesellschaftlich etablierte Daumenregeln gegen uns auf.

Die häufigste Form ist der sogenannte CEO-Fraud, bei dem der Status einer Autorität missbraucht wird. Die Angreifenden möchten mithilfe von Statussymbolen unsere Gehorsamkeit erzwingen, da Menschen dazu neigen, Vorgesetzte seltener zu hinterfragen. Andere Techniken bedienen sich der sozialen Bewährtheit und des damit verbundenen Gruppenzwangs, um die Hemmschwelle einer Person zu reduzieren.

Zum Selbstschutz ist es wichtig, in die aktive Informationsverarbeitung überzugehen. Das Erkennen der Manipulation ist der erste Schritt. Im Anschluss kann durch ein gesundes Misstrauen der soziale Druck abgemildert werden, indem entweder die Autorität oder die Gruppe hinterfragt wird. Nehmt euch bei Bedarf die Zeit und fragt einen Kollegen – ihr seid im Unternehmen nicht auf euch allein gestellt.

Wir unterstützen euch!

adesso hilft euch, zusammen mit euren Beschäftigten eine Sicherheitskultur zu etablieren und eine nachhaltige Resilienz gegenüber Cyberattacken zu schaffen.