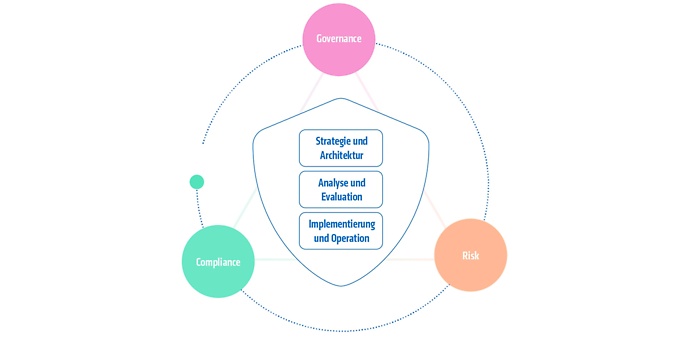

Wir stehen für eine ganzheitliche und unabhängige Security-Beratung, die Strategie und Praxis vereint. Als „Trusted Advisor” begleiten wir unsere Kunden von der Analyse über die Konzeption bis hin zur operativen Umsetzung – stets technologieunabhängig und lösungsorientiert. Unsere Expertise umfasst die organisatorischen, prozessualen und technischen Dimensionen der Informationssicherheit. So stellen wir sicher, dass Maßnahmen im Einklang mit regulatorischen Anforderungen wie DORA, KRITIS oder NIS2 umgesetzt werden. Dank unseres breiten Partnernetzwerks verbinden wir tiefgehendes Fachwissen mit praxisnahen Lösungen für nachhaltige Sicherheit auf höchstem Niveau.

Ihre Vorteile mit adesso als Partner:

- Rund 100 erfahrene Security-Fachleute– geballtes Know-how für Ihre Sicherheit

- Über 250 erfolgreich realisierte Projekte – branchenübergreifende Erfahrung aus der Praxis

- Trusted Advisor für zahlreiche Kunden – partnerschaftliche Begleitung auf Augenhöhe

- Infrastruktur und Services „Made in Germany“ – zuverlässig für internationale Kunden