In der heutigen digitalen Welt sind Unternehmen mit einer ständig wachsenden Anzahl von Bedrohungen konfrontiert, die sensible Daten und Netzwerke gefährden können. Die Sicherheit der IT-Infrastruktur ist daher von entscheidender Bedeutung, um Assets zu schützen und das Vertrauen der Kundschaft zu wahren.

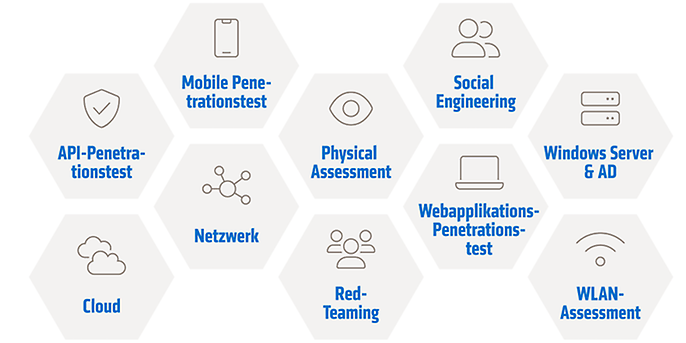

Penetrationstests, oft als "Pentest" abgekürzt, helfen dabei, die Sicherheit Ihres Unternehmen zu bewerten und Schwachstellen aufzudecken, bevor sie von potenziellen Angreifern ausgenutzt werden können. Durch den Einsatz erfahrener Sicherheitsexperten werden gezielte Angriffsszenarien simuliert, um potenzielle Schwachstellen in Ihren Systemen und Anwendungen aufzudecken. Ein Pentest kann mehrere Ziele und Ergebnisse haben, die zur Verbesserung Ihrer Sicherheit beitragen. Dazu gehören unter anderem: